HTTP-Sicherheitseinstellungen

In den folgenden Szenarien müssen unter Umständen HTTP-Sicherheitseinstellungen konfiguriert werden:

•Der Webservice wird über HTTPS aufgerufen. Dafür ist ein Client-Zertifikat erforderlich.

•Vom Server wird ein falsches Zertifikat verwendet. Sie möchten zulassen, dass der Host-Name zwischen Zertifikat und Request nicht übereinstimmt.

•Für den Webservice ist eine einfache HTTP-Authentifizierung oder eine OAuth 2.0-Autorisierung erforderlich.

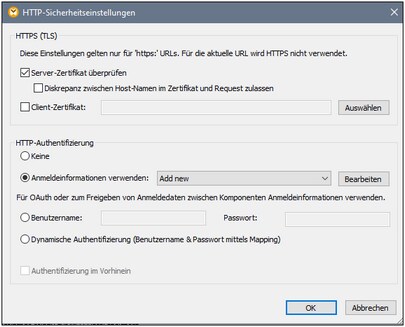

Um die HTTP-Sicherheit einzustellen, klicken Sie neben den HTTP-Sicherheitseinstellungen auf die Schaltfläche Bearbeiten. Daraufhin wird das Dialogfeld HTTP-Sicherheitseinstellungen (Abbildung unten) aufgerufen. Weiter unten finden Sie eine Beschreibung der verfügbaren Einstellungen.

HTTPS (TLS)

Diese Gruppe von Optionen ist für Webservices, die über HTTPS aufgerufen werden, relevant.

Server-Zertifikat überprüfen | Dieses Kontrollkästchen ist standardmäßig aktiviert, d.h. MapForce ist so konfiguriert, dass es das Zertifikat des Servers überprüft, bevor mit dem Request fortgefahren wird. Wenn diese Option aktiviert ist, schlagen der Webservice-Request (und das Mapping) fehl, wenn der Server nicht vertrauenswürdig ist oder wenn Ihr Betriebssystem nicht so konfiguriert ist, dass es den Webserver als vertrauenswürdig einstuft.

Diese Option sollte nur deaktiviert werden, falls es einen gute Grund dafür gibt. Siehe auch Verwaltung digitaler Zertifikate.

|

Diskrepanz zwischen Host-Namen im Zertifikat und Request zulassen | Manchmal ist ein Zertifikat für einen bestimmten Host-Namen (z.B. www.example.com) auf einem anderen Host-Namen installiert (z.B. example.com). Aktivieren Sie dieses Kontrollkästchen, um mit der Authentifizierung fortzufahren, selbst wenn der Host-Name des Zertifikats nicht mit dem vom Webservice aufgerufenen Host-Namen übereinstimmt.

|

Client-Zertifikat | Klicken Sie auf Auswählen, um ein Client-Zertifikat aus dem Zertifikatspeicher "Aktueller Benutzer\Persönlich" auszuwählen. Dabei wird vorausgesetzt, dass das Client-Zertifikat bereits im Zertifikatspeicher "Aktueller Benutzer\Persönlich" vorhanden ist; andernfalls können Sie es über das Zertifikat-Snap-In importieren (siehe Aufrufen des Zertifikatspeichers unter Windows).

Wenn das Mapping zur Ausführung auf einem anderen Betriebssystem bereitgestellt wird, muss dasselbe Zertifikat auch auf dem Zielbetriebssystem installiert sein. Nähere Informationen dazu finden Sie unter Verwaltung digitaler Zertifikate.

|

HTTP-Authentifizierung

Diese Gruppe von Optionen ist relevant, wenn für ein Webservice eine HTTP-Authentifizierung erforderlich ist. Nähere Informationen zu diesen Optionen finden Sie unter Ausführen von Mappings mit Authentifizierung.

Keine | Aktivieren Sie diese Option, wenn für den Webservice keinerlei Authentifizierung erforderlich ist.

|

Anmeldeinformationen verwenden | Aktivieren Sie diese Option, um HTTP- oder OAuth 2.0-Anmeldeinformationen zu konfigurieren. Nähere Informationen dazu finden Sie unter Anmeldeinformationen.

|

Benutzername, Passwort | Aktivieren Sie diese Option, wenn der Benutzername und das Passwort in verschlüsselter Form in der Mapping-Datei gespeichert werden sollen. Diese Option wird nur aus Gründen der Rückwärtskompatibilität unterstützt, siehe Speicherung von Benutzername und Passwort.

|

Dynamische Authentifizierung | Aktivieren Sie dieses Kontrollkästchen, wenn der Benutzername und das Passwort über das Mapping bereitgestellt werden sollen, anstatt dass Sie diese in dieses Dialogfeld eingeben. Nähere Informationen dazu finden Sie unter Dynamische Authentifizierung.

|

Authentifizierung im Vorhinein | Aktivieren Sie dieses Kontrollkästchen, wenn der Webservice so konfiguriert ist, dass er im ersten Aufruf die Authentifizierungsdaten erwartet.

Andernfalls versucht MapForce den Webservice ohne Benutzernamen und Passwort aufzurufen und verwendet diese erst, wenn der Server die Authentifizierung anfordert (HTTP-Status 401).

|