Configurar el cifrado SSL

Si desea cifrar la comunicación entre MobileTogether Server y las aplicaciones MobileTogether Client con el protocolo SSL, será necesario:

•Generar una clave privada SSL y crear un archivo de certificado de clave pública SSL

•Configurar MobileTogether Server para la comunicación con cifrado SSL.

Más abajo encontrará instrucciones para hacerlo.

MobileTogether utiliza el kit de herramientas OpenSSL de código abierto para gestionar el cifrado SSL. Por tanto, los pasos que se describen en las instrucciones solo funcionarán en equipos con OpenSSL. El kit de herramientas OpenSSL suele estar instalado por defecto en la mayoría de las distribuciones de Linux y en equipos macOS, pero también se puede instalar en equipos Windows. En la wiki de OpenSSL encontrará enlaces para descargar a los binarios de instalación.

SSL requiere tener instalada una clave privada en MobileTogether Server. Esta clave privada se utilizará para cifrar todos los datos que se envíen a las aplicaciones MobileTogether Client. Para crear la clave privada utilice este comando de OpenSSL: openssl genrsa -out private.key 2048

Esto crea un archivo llamado private.key, que contiene la clave privada. Recuerde dónde guarda el archivo porque lo necesitará para (i) generar la solicitud de firma de certificado (CSR) y (ii) instalarlo en MobileTogether Server (consultar paso nº 8).

|

2.Solicitudes de firma de certificado (CSR)

La solicitud de firma de certificado (CSR) se envía a una entidad de certificación (como VeriSign o Thawte) para solicitar un certificado de clave pública. La CSR se basa en la clave privada y contiene información sobre su compañía. Cree una CSR con este comando de OpenSSL:

openssl req -new -nodes -key private.key -out my.csr

Este comando aporta el archivo de clave privada private.key creado en el paso nº1.

Durante la generación de la CSR deberá indicar datos sobre su compañía. La entidad de certificación utilizará estos datos para verificar su identidad:

•País •Localidad (ciudad donde está situada su compañía) •Organización (nombre de su compañía). No utilice caracteres especiales porque el certificado no será válido. •Nombre común (nombre DNS de su servidor). Debe ser idéntico al nombre oficial de su servidor (es decir, debe ser el nombre DNS que utilizarán las aplicaciones cliente para conectarse al servidor). •Contraseña de comprobación. Deje este campo vacío.

|

Compre un certificado SSL de una entidad de certificación reconocida, como VeriSign o Thawte. En adelante utilizamos el procedimiento de VeriSign, pero es similar al de otras entidades de certificación:

•Visite el sitio web de VeriSign. •Haga clic en Buy SSL Certificates. •Hay varios tipos de certificados SSL a la venta. Para MobileTogether Server es suficiente un certificado Secure Site o Secure Site Pro. Como no existe una barra de dirección verde no será necesaria una comprobación extendida (EV). •Siga los pasos y rellene el formulario de compra con sus datos. •Cuando se le solicite la CSR (creada en el paso nº2), copie y pegue el contenido del archivo my.csr en el formulario. •Efectúe el pago con una tarjeta de crédito válida.

|

4.Recibir la clave pública de la entidad de certificación

La autoridad de certificación elegida terminará el proceso de registro en dos o tres días laborales. Entre tanto es posible que reciba algún correo electrónico o llamada telefónica para comprobar si tiene autorización para solicitar un certificado SSL para su dominio DNS.

Una vez completado el proceso de registro y autorización, recibirá un correo electrónico con la clave pública de su certificado SSL. Esta clave pública estará en texto sin formato o será un archivo .cer.

|

5.Guardar la clave pública en un archivo

Para poder usarla con MobileTogether Server la clave pública debe estar guardada en un archivo .cer. Si recibió la clave pública como texto sin formato, copie y pegue todas las líneas de la clave, desde --BEGIN CERTIFICATE-- hasta --END CERTIFICATE-- en un archivo de texto que llamaremos miCertificado.cer.

|

6.Guardar los certificados intermedios de la autoridad de certificación en un archivo

Para completar el certificado SSL necesitará otros dos certificados: el certificado intermedio principal y el certificado intermedio secundario. En el sitio web de su autoridad de certificación encontrará el contenido de los certificados intermedios:

•Certificados intermedios de Verisign: https://knowledge.verisign.com/support/ssl-certificates-support/index?page=content&id=AR657&actp=LIST&viewlocale=en_US •Certificados intermedios de Verisign para su producto Secure Site: https://knowledge.verisign.com/support/ssl-certificates-support/index?page=content&id=AR1735

Copie y pegue los dos certificados intermedios en sendos archivos de texto y guárdelos en el equipo.

|

7.Combinar los certificados en un solo archivo de certificado de clave pública

Ahora cuenta con tres archivos de certificado:

•La clave pública (miCertificado.cer) •El certificado intermedio secundario •El certificado intermedio principal

Todos contienen bloques de texto entre líneas similares a estas: --BEGIN CERTIFICATE-- ... --END CERTIFICATE--

Ahora copie y pegue los tres certificados en un solo archivo, uno detrás del otro. El orden de aparición es importante: (i) primero la clave pública, (ii) después el certificado intermedio secundario y (iii) por último el certificado intermedio principal. Compruebe que no hay líneas vacías entre un certificado y el siguiente. --BEGIN CERTIFICATE-- clave pública de miCertificado.cer (paso nº5) --END CERTIFICATE-- --BEGIN CERTIFICATE-- certificado intermedio secundario (paso nº6) --END CERTIFICATE-- --BEGIN CERTIFICATE-- certificado intermedio principal (paso nº6) --END CERTIFICATE--

Guarde el texto resultante en un archivo llamado publickey.cer, que es ya el certificado de clave pública de su certificado SSL. Incluye el certificado de clave pública y la cadena de confianza (es decir, los certificados intermedios utilizados por la entidad de certificación para firmar el certificado). El archivo de certificado de clave pública se instalará en el servidor MobileTogether Server junto con la clave privada (paso nº8).

|

8.Instalar el certificado SSL en MobileTogether Server

El certificado SSL es un conjunto de certificados compuesto por estos archivos:

•private.key: que contiene el certificado de clave privada •publickey.cer: que contiene el certificado de clave pública y los certificados intermedios de la entidad de certificación (el principal y el secundario)

Siga estas instrucciones para instalar estos certificados SSL en MobileTogether Server:

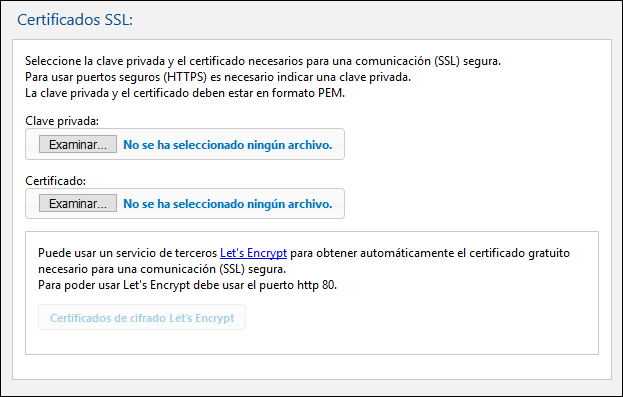

•Inicie sesión en la interfaz web de MobileTogether Server (puerto 8085 del servidor). •Abra la pestaña Opciones. •En la sección Certificados SSL (imagen siguiente), cargue los dos archivos de certificados.  οSeleccione private.key para la clave privada οSeleccione publickey.cer para el certificado

•Haga clic en el botón Guardar situado al final de la sección Configuración general.

|

9.Configurar el puerto HTTPS del servidor

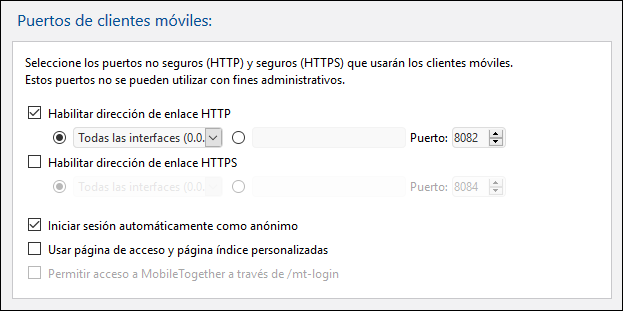

Tras instalar el certificado SSL podrá especificar un puerto del servidor para la comunicación SSL con los clientes.

•Inicie sesión en la interfaz web de MobileTogether Server (puerto 8085 del servidor). •Abra la pestaña Opciones. •En la sección Puertos de clientes móviles (imagen siguiente) habilite e indique cuál es el puerto HTTPS.  Asegúrese de que el servidor de seguridad, si se utiliza, esté configurado para permitir el acceso a MobileTogether Server por el puerto HTTPS.

|

Ahora puede usar cualquier herramienta de pruebas para comprobar si la comunicación segura con el servidor por HTTPS funciona correctamente. Esta herramienta comprueba y confirma si (i) el certificado de calve pública se construyó correctamente con la cadena de confianza y si (ii) se puede establecer la conexión con el servidor a través del servidor de seguridad.

|

11.Habilitar las aplicaciones MobileTogether Client para usar SSL

En las aplicaciones MobileTogether Client que se comuniquen con servidores MobileTogether Server que tengan habilitado el cifrado SSL, debe marcar la casilla Cifrado SSL. Para más información consulte la documentación de MobileTogether Client.

|