Gestion du certificat numérique

La gestion du certificat numérique constitue un élément incontournable de l'échange de données sûr entre un ordinateur de client et un serveur web. Puisque les mappages peuvent être exécutés non seulement sur Windows avec MapForce, mais aussi sur un serveur Windows, Linux ou macOS avec MapForce Server (soit autonome, soit dans une exécution FlowForce Server), cette section se charge de la gestion des certificats HTTPS sur plusieurs plateformes.

Dans le contexte d'un HyperText Transport Protocol (HTTPS) de sécurité, il est important de distinguer entre les certificats de serveur et de client.

Certificats de serveur

Un certificat de serveur est ce qui identifie un serveur en tant qu'une entité de confiance par rapport à une application de client comme MapForce. Le certificat de serveur peut être auto-signé numériquement par une Autorité de Certificat commerciale, ou il peut être signé par votre organisation. Dans tous les cas, tout en créant le mappage dans MapForce, vous pouvez spécifier les paramètres suivants :

•Si le certificat de serveur doit être contrôlé.

•Si la requête doit être poursuivie en cas de détection de non-concordance entre le certificat de nom et le nom de l'hôte.

Ces paramètres sont disponibles dans le dialogue Paramètres de sécurité HTTP de MapForce. Lorsque vous activez les contrôles de certificat de serveur, veuillez considérer les éléments suivants :

•Si vous appelez un serveur Web dont le certificat est signé par une Autorité de Certificat de confiance, votre système d'exécution sera probablement déjà configuré pour faire confiance au certificat de serveur, et aucune configuration supplémentaire n'est nécessaire.

•Si vous appelez un serveur Web qui fournit un certificat auto-signé (par exemple, un serveur de réseau local dans le cadre de votre organisation), vous devrez configurer votre système d'exploitation et faire confiance à ce certificat.

Dans la plupart des cas, vous pouvez contrôler le niveau de confiance entre votre système d'exploitation et le serveur Web en saisissant l'URL du service Web dans la barre d'adresse du navigateur. Si le serveur n'est pas fiable, ou si votre système d'exploitation n'est pas configuré pour faire confiance au serveur, votre navigateur affichera un message comme "Cette connexion n'est pas fiable", ou "Il existe un problème avec le certificat de ce site Web". Veuillez noter que vous ne pouvez pas utiliser le navigateur pour contrôler le niveau de confiance avec un serveur Web si le navigateur utilise une base de données de certificat autre que celle du système d'exploitation (par exemple, Firefox sur Ubuntu).

Sur Windows, vous pouvez établir un lien de confiance avec le serveur en suivant les instructions du navigateur et en important ou en installant les certificats requis dans le magasin de Trusted Root Authorities de votre système (voir Certificats de serveur de confiance sur Windows). Sur macOS, vous pouvez procéder à l'opération équivalente dans Keychain Access (voir Certificats de serveur de confiance sur macOS). Pour des instructions applicables à Linux, voir Certificats de serveur de confiance sur Linux.

Certificat de client

Alors que les certificats de serveur sont utilisés pour identifier un serveur en tant qu'une entité de confiance, les certificats de client sont principalement utilisés pour authentifier l'appelant par rapport au serveur Web server. Si vous avez l'intention d'appeler un serveur Web qui requiert les certificats client, vous devrez éventuellement contacter l'administrateur du serveur Web pour les instructions de configuration pour le client. Prenant IIS (Internet Information Services) en tant qu'exemple, le serveur Web peut être configuré pour gérer HTTPS et les certificats client de l'une des manières suivantes :

•Requérir HTTPS et ignorer les certificats client

•Requérir HTTPS et accepter les certificats client

•Requérir HTTPS et requérir les certificats client

Le succès ou l'échec de la requête de service Web dépend aussi bien la configuration du serveur Web que de l'application client. Par exemple, si le serveur Web est configuré pour requérir un certificat client, alors, pour que l'appel soit réussi, l'application d'appel doit présenter un certificat de client valide.

D'un point de vue d'une perspective MapForce, la même chose est valable pour les mappages qui comprennent des appels de service Web par le biais de HTTPS. En particulier, d'exécuter de tels mappages avec succès, on assume que le serveur Web a été configuré pour accepter ou requérir le certificat client, et que c'est le système d'exploitation sur lequel le mappage est exécuté qui fournit le certificat de client au serveur Web.

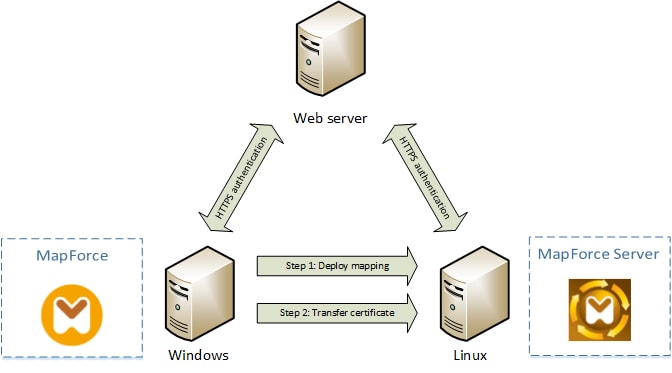

Le diagramme ci-dessous illustre un scénario où un certificat client utilisé dans MapForce est transféré sur un serveur Linux exécutant MapForce Server. Une fois que le certificat a été transféré sur le système d'exploitation cible, MapForce Server peut l'utiliser pour s'authentifier par rapport au serveur Web et exécuter le mappage avec succès.

Déploiement des mappages avec des certificats de client vers un autre ordinateur

Pour l'authentification HTTPS dans les appels de service Web, MapForce est capable d'utiliser Transport Layer Security (TLS) en plus de HTTP, qui est le successeur du protocole Secure Sockets Layer (SSL). Veuillez noter que le fallback vers SSL peut se produire soit lorsque l'implémentation de client soit lorsque le serveur ne prend pas en charge TLS.

Afin de prendre en charge les appels Web avec l'authentification de certificat client sur plusieurs plateformes, MapForce (et MapForce Server) tablent sur l'implémentation de gestion du certificat sur chaque plateforme, permettant ainsi d'assurer que la gestion de certificat est toujours incluse dans le système d'exploitation sous-jacent. Chaque système d'exploitation offre plusieurs supports pour la gestion du certificat, tel que montré dans la table ci-dessous.

Plateforme | Gestion et implémentation de certificat |

|---|---|

Windows | Sur Windows, vous pouvez gérer des certificats utilisant le snap-in Certificat (voir Accéder aux magasins de Certificat sur Windows).

La prise en charge de TLS est disponible par le biais de la bibliothèque Secure Channel (aussi connu sous SChannel). |

Linux | Sur Linux, vous pouvez gérer des certificats utilisant l'outil de ligne de commande et la bibliothèque OpenSSL (openssl). Si la prise en charge OpenSSL n'est pas déjà disponible sur l'appareil Linux où MapForce Server est installé, vous devrez le télécharger et l'installer avant de pouvoir gérer des certificats.

La prise en charge de TLS est disponible par le biais de la bibliothèque OpenSSL (https://www.openssl.org/). |

macOS | Sur macOS, vous pouvez gérer des certificats utilisant Keychain Access Manager, situé sous Finder > Applications > Utilities.

La prise en charge de TLS est disponible par le biais de la bibliothèque Secure Transport native au système d'exploitation. |

Si vous exécutez le mappage sur un système d'exploitation Windows où vous pouvez déjà utiliser avec succès le même service Web avec lequel vous souhaitiez appeler MapForce, aucune configuration de certificat supplémentaire n'est normalement requise (pour les conditions d'exécuter le mappage avec succès sur Windows, voir Certificats client sur Windows). Néanmoins, si vous créez des mappages avec MapForce sur un ordinateur Windows, pour les déployer ensuite sur un autre ordinateur (capable d'exécuter un système d'exploitation différent), le certificat client n'est pas stocké ou copié avec le package déployé. Pour que l'appel de service Web (et le mappage) soit exécuté avec succès, le certificat client doit aussi exister sur le système d'exploitation cible.

Pour transférer un certificat depuis un système Windows vers un autre ordinateur sur base Windows, exporter le certificat requis (avec une clé privée) depuis le système de source (voir Exporter les certificats depuis Windows). Ensuite importer le même certificat sur le magasin Current User\Personal dans le système d'exploitation cible (voir Certificats client sur Windows).

Pour consulter des instructions pour savoir comment transférer aux certificats client sur les plateformes Linux et macOS, voir Certificats client sur Linux et Certificats client sur macOS, respectivement.